Аппаратные закладки как компонент вредоносного аппаратного обеспечения: обзор, классификация и анализ угрозы

Hardware trojans as a component of malicious hardware: overview, taxonomy and threat analysisУДК 004.056 28.03.2018 Выходные сведения: Авторы: Authors: Ключевые слова: Keyword: Аннотация: Данная статья посвящена исследованию существующей угрозы распространяющихся уязвимых аппаратных компонентов с внедренными в них уязвимостями – аппаратными закладками (аппаратными троянами). Рассматривается актуальность данной проблемы в сфере компьютерной безопасности, возросшая в результате участившихся фактов обнаружения подобных уязвимостей, способных потенциально нанести серьезный вред в критически важных сферах. Для лучшего понимания существующей опасности приводится универсальная классификация аппаратных закладок, основанная на опубликованных научных работах. Исследуются существующие методы обнаружения вредоносных модификаций, анализируется уровень эффективности наиболее широко доступных методов. Рассматриваются некоторые примеры существующих реализаций аппаратных закладок и их внедрения, приводится оценка потенциального уровня угрозы, возникающего вследствие использования электронных компонентов, полученных из недоверенных источников. Annotation: This article is devoted to the investigation of the threat of spreading vulnerable hardware components with vulnerabilities in them – hardware trojans. Relevance of this problem in the field of computer security is reviewed in this article. For a better understanding of the danger, a universal classification of hardware trojans is proposed, which is based on previously published scientific articles. The existing methods of detection of malicious modifications are investigated and their effectiveness is estimated. Examples of existing implementations and introduction of hardware trojans are also considered. The existing methods of detecting malicious hardware are investigated and their level of efficiency is analyzed. Some examples of existing implementations of hardware trojans are considered and an assessment of the potential level of their threat is given. Введение Главным компонентом всех электронных устройств в современном мире, от цифровой фоторамки до компьютерных тренажеров военной техники, является интегральная схема (ИС). Безопасность является основным критерием любого электронного устройства – это касается как программного обеспечения, так и аппаратного. Распространение электронных устройств вызвало увеличение спроса на них, а это, в свою очередь, потребовало ускорения производственного процесса. Для достижения этой цели компании‑производители стали обращаться к услугам третьих лиц – и, таким образом, на настоящий момент различные фазы проектирования ИС могут происходить в географически удаленных друг от друга местах. Это влечет за собой серьезную проблему безопасности – даже если компания закупает необходимое оборудование у доверенных поставщиков, нет гарантии, что в каком-то месте цепочки поставок не произошла модификация устройства и поставляемое аппаратное обеспечение не является вредоносным. Еще в 2005 году научный совет министерства обороны США опубликовал доклад, в котором выразил свою обеспокоенность тем, что ИС для нужд военной промышленности производятся за границей [1]. Факты обнаружения вредоносного аппаратного обеспечения в США, России и других странах только подкрепляют эти опасения. В 2006‑2008 годах ФБР занималось расследованием поставок поддельного сетевого оборудования Cisco Systems, которое использовалось в американской военной электронике [2]. ИС, обладающие низким качеством и высоким процентом отказов, закупались в Китае, в том числе и через интернет‑аукционы, но маркировались как поставляемые известными компаниями. По мнению Cisco, в данном случае целью производителей низкокачественного оборудования было получение экономической выгоды, а не проникновение в систему – но этот пример хорошо показывает, что цепочка поставок может быть уязвима. В качестве другого примера можно привести доклад [3] группы исследователей из компании Positive Technologies, специализирующейся в области информационной безопасности, которая в 2017 году обнаружила уязвимость в модуле Intel Management Engine, существующую с 2008 года, которая позволяла получить полный доступ к системе и в перспективе установить вредоносное аппаратное обеспечение со злонамеренными целями, которое было бы крайне затруднительно обнаружить. Создание вредоносного аппаратного обеспечения осуществляется с помощью внедрения аппаратных закладок – злонамеренных и специально замаскированных модификаций электронных устройств (иногда под аппаратной закладкой также подразумевают другое электронное устройство, скрытно подключаемое к атакуемой системе для достижения тех же целей [4]). Аппаратная закладка изменяет функциональность схемы, тем самым делая ее ненадежной – она может вызвать сбой в критически важном моменте ее работы или предоставить третьей стороне доступ к конфиденциальным данным. Естественно, компании по производству электронного оборудования в целях обеспечения большего уровня безопасности проводят тестирование полученных из‑за рубежа схем. Но даже успешное прохождение всех тестов не гарантирует полной защиты, так как злоумышленники могут спроектировать аппаратную закладку таким образом, чтобы для ее активации требовалась последовательность каких‑либо статистически маловероятных событий, которые не могут быть предусмотрены даже в самом безупречно написанном тесте. К примеру, группа исследователей из МИТ опубликовала доклад, в котором описан способ изготовления аппаратной закладки на физическом уровне [5]. Этот метод заключается в специальном изменении полярности легирующей смеси на определенных участках транзистора. Исследователи отмечают, что похожие техники уже используются для обфускации в некоторых коммерческих проектах [6]. Хотя никаких физических изменений в схеме произведено не было, инвертор после внедрения закладки всегда будет выводить плюс напряжения независимо от входных данных. В качестве одного из примеров применения полученной аппаратной закладки исследователи выбрали ГПСЧ в процессоре Intel Ivy Bridge, генерирующим 128‑битные псевдослучайные числа, что позволило предсказать 128‑битное случайное число R с вероятностью Озабоченность в отношении данной проблемы безопасности аппаратного обеспечения выражена во всем мире, и считается, что в обозримом будущем будут обнаружены еще более сложные и опасные виды аппаратных закладок [7]. В данной работе приводится классификация аппаратных закладок и методов их обнаружения и проводится анализ опасности, которая может возникнуть при использовании аппаратного обеспечения, полученного из недоверенных источников.

Материалы и методы Основным материалом для исследований, приведенных в данной статье, послужила выборка научных работ зарубежных авторов в области вредоносного аппаратного обеспечения за последние годы. Среди методов, используемых для настоящего исследования, ключевыми являются: общелогические – анализ и синтез; теоретические – абстрагирование, обобщение и системный метод; эмпирический метод сравнения.

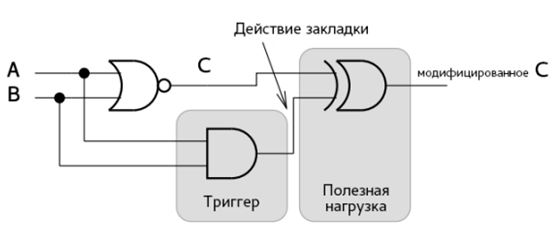

Результаты и обсуждение Аппаратные закладки – это вредоносные изменения уже существующих компонентов схемы, которые могут привести к изменению функциональности, утечке конфиденциальной информации или нарушению работы атакуемой системы. Аппаратные закладки, активируемые извне, включают в себя две составляющие – триггер и полезную нагрузку. Триггер – это спусковой механизм закладки, используемой для достижения конкретной цели; он переводит ее из неактивного состояния в рабочее. Рисунок 1. Пример внедренной аппаратной закладки

Полезная нагрузка – вторая составляющая, которая определяет выполняемые вредоносные действия. Находящиеся всегда в активном состоянии, т.е. не требующие активации закладки по очевидным причинам состоят только из полезной нагрузки. На Рисунке 1 показан пример простой логической схемы с внедренной аппаратной закладкой. В этом примере триггером является логическое И: совершается операция конъюнкции А и В, и в случае равенства обоих операторов единице закладка активируется и значение С инвертируется.

Ниже представлена классификация аппаратных закладок, основанная на опубликованных научных работах, систематизирующих аппаратные закладки в зависимости от их характеристик [7 – 11]. Аппаратные закладки можно разделить на классы, исходя из пяти основных признаков: (1) Фазы внедрения, (2) Уровня проектирования, (3) Способа активации, (4) Вредоносного поведения и (5) Физического расположения.

Фаза внедрения Процесс разработки электронного устройства включает в себя несколько этапов, и ни один из них не является безопасным. Аппаратные закладки можно классифицировать исходя из фазы производства, на которой они были внедрены: · анализ и спецификация требований; · проектирование; · изготовление; · сборка.

Уровень проектирования Функциональные возможности аппаратных закладок во многом зависят от того, на каком уровне проектирования они были внедрены: · системный уровень; · уровень среды разработки; · уровень регистровых передач; · вентильный уровень; · схемный уровень; · физический уровень.

Способ активации В зависимости от целей, преследуемых злоумышленником, некоторые закладки должны всегда находиться во включенном состоянии; другие же, наоборот, должны быть неактивны до определенного момента. Можно выделить две основные категории аппаратных закладок, отличающихся способом активации – активные всегда и активирующиеся по событию. Аппаратные закладки, принадлежащие первой категории, активированы постоянно – как это видно из названия; они могут влиять на схему в любой момент времени [1]. Условия, активирующие закладки второго типа, специально делают маловероятными, чтобы избежать случайного включения при тестировании или использовании схемы.

Вредоносное действие Аппаратные закладки также различаются в зависимости от той разрушительной функции, которую они выполняют. Эффекты, оказываемые на систему, могут варьироваться от незначительного ухудшения работы до полного вывода системы из строя: · изменение функциональности; · снижение надежности; · сбор конфиденциальной информации; · вывод из строя.

Физическое расположение Закладка может быть встроена в один компонент или распределена по нескольким – при этом закладки, находящиеся в разных компонентах, могут действовать как независимо друг от друга, так и совместно. · Блоки обработки; · блоки памяти; · устройства ввода/вывода; · питание; · аппаратные часы.

По результатам исследования [9], включавшего в себя анализ 56 различных вредоносных модификаций, подавляющее большинство из рассмотренных аппаратных закладок (37) внедряются на стадии проектирования, а активируются по внешнему событию.

Далее рассматриваются основные способы выявления вредоносных модификаций в электронном оборудовании. С 2007 года, после публикации научной работы, содержащей один из подходов обнаружения таких модификаций [12], исследователи начали уделять все больше внимания разработке методов обнаружения аппаратных закладок [13]. Разнообразные методики, которые обычно используются для проверки доставленных чипов, к сожалению, не могут быть использованы для надежного обнаружения аппаратных закладок, так как они направлены на выявление нежелательного функционального поведения из‑за производственных дефектов в микросхемах, а не на обнаружение дополнительной функциональности в конструкции из‑за вредоносных модификаций. Очевидно, что злоумышленники будут пытаться внедрять аппаратные закладки, делая их присутствие как можно более скрытным, и отсюда можно сделать вывод, что грамотно разработанная зловредная модификация будет представлять из себя исключительно не привлекающие внимания элементы, которые лишь изредка проявляют себя. Кроме того, можно создавать закладки, которые вообще никак не влияют на функциональность, например, в случае использования их для сбора секретной информации. Важно обратить внимание на то, что во всех существующих подходах к обнаружению аппаратных закладок есть свои уникальные возможности, но также есть и свои ограничения. Метода, способного обнаружить любой класс вредоносных модификаций с высокой степенью достоверности, не существует. Лучший способ повысить надежность тестов – это использовать совокупность различных способов для обнаружения вредоносных внедрений и обеспечения комплексной защиты. Ниже представлен обзор существующих методов обнаружения аппаратных закладок в IP‑блоках [2]. В большинстве из этих подходов предполагается, что единственным из ненадежных шагов в проектировании ИС является непосредственно ее изготовление. Общую классификацию методов обнаружения аппаратных закладок можно увидеть на Рисунке 2. Их можно разделить на деструктивные и недеструктивные. При использовании деструктивных методов изготовленные интегральные схемы подвергают деметаллизации для извлечения послойного изображения чипа с помощью сканирующего электронного микроскопа. Рисунок 2. Общая классификация методов обнаружения аппаратных закладок

После этого следует сравнение полученных фотографий с исходной маской схемы для идентификации транзисторов, вентилей и элементов маршрутизации. Часто эти методы используются для выявления технологии конкурентов [14], но они также могут быть адаптированы с целью проверки функциональных возможностей ИС, чтобы определить, присутствуют ли в нем «лишние» элементы. Однако, минус данного подхода заключается в том, что он является чрезвычайно дорогостоящим и трудоемким (деструктивный анализ одного чипа занимает несколько месяцев), и с увеличением плотности интеграции транзисторов затраченные средства и время только возрастают. Кроме того, результаты анализа образца нельзя экстраполировать на всю изготовленную партию, так как злоумышленник мог внедрить закладку лишь в небольшую часть всей партии микросхем. Следовательно, каждая из ИС должна быть в отдельности проверена, чтобы ее действительно можно было считать надежной. Возможное практичное применение деструктивного метода тестирования является проверка небольшой части поставленной партии микросхем с целью получить эталонный образец, в котором заведомо отсутствуют скрытные модификации. Эта эталонная модель может быть использована для проведения недеструктивного тестирования остальных ИС партии. Недеструктивные методы можно подразделить на (а) Мониторинг во время работы системы и (б) Тестирование до начала работы системы. Тестирование до начала работы системы также можно разделить на две категории: (1) Функциональное тестирование и (2) Анализ сторонних каналов (англ. side‑channel analysis) [15]. Мониторинг во время работы системы выполняется во время проведения критических вычислений для выявления конкретного вредоносного поведения, которое может проявиться спустя долгие часы работы. К примеру, закладка, используемая для сбора конфиденциальной информации через беспроводные каналы, может вызывать большие всплески мощности в течение периода простоя. Как аналог деструктивному способу тестирования, используется сканирование микросхем рентгеном – оно позволяет сделать то же самое, т.е. получить снимки слоев, не производя деметаллизацию. Главным минусом сканирования рентгеном является то, что хотя он, в отличие от деструктивного, и не разрушает чип, но все равно может привести к выводу схемы из строя [16]. К примеру, при прохождении рентгеновского излучения через транзистор в подзатворном диэлектрике будет накапливаться заряд, который повлияет на транзистор, что приведет к неработоспособности ИС. Функциональное тестирование подразумевает написание тестов и приложений для активации вредоносной модификации, чтобы исследовать негативные эффекты в полезной нагрузке. Тесты написаны таким образом, чтобы на вход специально подавались невалидные, непредусмотренные или неверные данные. Первый минус данного метода заключается в том, что аппаратные закладки могут использовать такую случайную последовательность действий для активации, которая со статистически малой долей вероятности попадется в тесте. Второй минус состоит в том, что такие тесты могут быть использованы только при выполнении условий запуска закладки, что ограничивает эффективность их применения. Способ тестирования на основе анализа сторонних каналов предполагает, что при наличии аппаратных закладок в тестируемой ИС они должны отражать свое присутствие через какой‑либо параметр, который предлагается исследовать – время задержки [17] напряжение [18], ток [19], энергопотребление[20], тепловыделение [21‑22] или электромагнитное излучение [23]. Например, если исходная схема имеет N логических вентилей и потребляет ток I, внедрение n дополнительных вентилей в схему для реализации аппаратной закладки увеличит ток I – это можно заметить путем измерения подачи тока в номинальном режиме. Главное преимущество этого метода перед функциональным заключается в том, что даже если закладка не вызывает наблюдаемую неисправность в схеме во время испытания, наличие модификаций может быть отражено в одном из физических параметров –следовательно, для его работы активация закладки не является необходимой. Недостаток данного метода тестирования состоит в том, что он является восприимчивым к ошибкам из‑за параметров окружающей среды или даже параметров самой измерительной установки, что может серьезно помешать анализу, тем самым заставив сделать неверные выводы относительно наличия аппаратной закладки. Таким образом, при использовании этого метода необходим статистический подход, чтобы максимально увеличить вероятность обнаружения закладки и уменьшить вероятность возникновения ложной тревоги. Также можно отметить, что способ тестирования на основе анализа сторонних каналов наиболее эффективен для обнаружения таких закладок, которые не приводят к неисправности схемы, а передают определенную информацию злоумышленникам.

Выводы Вредоносное аппаратное обеспечение действительно является серьезной проблемой безопасности электронных устройств, особенно, если речь идет о выполнении критически важных задач государственного уровня. Однако, проанализировав материал, изложенный в данной работе, можно заметить, что хотя уже и существуют работающие способы создания крайне опасных аппаратных закладок с высокой степенью скрытности, их внедрение связано с большими материальными затратами или трудоемкостью при производстве, а более просто спроектированные закладки значительно легче обнаружить при проведении тщательного тестирования аппаратного обеспечения. Таким образом, можно сделать вывод, что если речь идет о критически важном оборудовании, то несмотря на затратность таких глобальных проверок, они все равно должны проводиться с использованием различных методик, и экономия в этом вопросе должна отходить на задний план. Исходя из всего вышеизложенного, можно сделать вывод, что основными шагами для существенного повышения уровня надежности используемого в критически важных сферах оборудования являются: · проведение серьезных исследований в данной области с целью выявления новых способов внедрения аппаратных закладок и методов их обнаружения; · выполнение тщательного тестирования произведенного за рубежом оборудования с использованием всех доступных методик; · замена импортной элементной базы на отечественную. В противном случае ничто не может гарантировать информационную безопасность любой критически важной сферы. [1] Сюда будут относиться закладки, внедрение которых произошло на физическом уровне. [2] IP‑блок, или IP‑ядро – программная или аппаратная реализация некоторого компонента системы, например, ЦПУ [9]. Библиографический список 1.Defense Science Board. Report of the Defense Science Board Task Force on High Performance Microchip Supply. US DoD, February 2005. References 1.Defense Science Board. Report of the Defense Science Board Task Force on High Performance Microchip Supply. US DoD, February 2005. |